Noriega Cruz Erika Ayla

Pérez Juárez Laura Celeyna

Cruz Salazar Nicolás

Hernández Cortés José Enrique

Herrera Ardil Hugo Martin

López Zamorano Gustavo

Sánchez Covarrubias Gerardo

Realización de Auditoría de T.I. al departamento de Imagen de la Coordinación General de Comunicación Política del Gobierno del Estado de Morelos

Introducción

La Auditoría es un proceso o una función de dirección cuya finalidad es analizar y apreciar, con vistas a las eventuales acciones correctivas, el control interno de las organizaciones para garantizar la integridad de su patrimonio, la veracidad de su información y el mantenimiento de la eficacia de sus sistemas de gestión.

Se puede comprender como un examen de la estructura de una empresa, en cuanto a los planes y objetivos, métodos y controles, su forma de operación y sus equipos humanos y físicos. Este examen se puede realizar por un equipo interno o externo a la Organización en evaluación.

Tiene como finalidad principal identificar hasta qué punto una Organización está cumpliendo los objetivos establecidos por la gerencia, así como los que requieren mejorarse.

La Auditoría en Tecnologías de la Información es un proceso o función para evaluar la calidad, fiabilidad y seguridad de un entorno informático dado, así como brindar seguridad razonable acerca de la utilidad de la información almacenada y procesada en ellos, con el fin de emitir un juicio al respecto.

Finalmente, deberá expresar una opinión y conclusión acerca de los resultados obtenidos a través de la Auditoria de Tecnologías de la Información. La opinión puede ser Favorable, Con salvedades, Desfavorable o Denegada. Mientras que la conclusión puede ser Conclusión-Resumen o Conclusión-Propósito.

Justificación

El departamento de Imagen de la Coordinación General de Comunicación Política del Gobierno del Estado de Morelos, actualmente se encuentra en un periodo de transición, originalmente formaba parte del Consejo de Asesores de la Gubernatura pero ahora se ha integrado a la Coordinación, entre sus múltiples actividades se encuentra el desarrollo de sus propias aplicaciones de software así como la administración de su propia red, sin embargo estas áreas no se han definido formalmente.

Como uno de los principales objetivos fijados por el actual Coordinador para el departamento, se ha encomendado mejorar su rendimiento, motivo por el cual se requiere realizar una evaluación de los distintos aspectos de TI para que, en base a los resultados obtenidos, la Organización pueda mejorar y prestar un mejor servicio a quienes lo solicitan.

En este documento se encuentran documentados los resultados de cada una de las áreas tecnológicas de TI auditadas en el departamento de Imagen de la Coordinación General de Comunicación Política del Gobierno del Estado de Morelos, también contiene una descripción sobre las actividades llevadas a cabo para obtener los resultados presentados.

Desarrollo

Para la realización de la auditoría, se prepararon los instrumentos con los que se evaluaría cada una de las áreas tecnológicas de T.I. de la Organización, los instrumentos fueron integrados en base a estándares y normas reconocidos para asegurar que la evaluación fuera puntual y ofreciera certeza sobre los aspectos a revisar.

En lo que correspondió al área de Seguridad, se tomaron en cuenta las normas ISO/IEC 17799, 19770, 20000, 27001 y 27002, la norma ISO 9001, las normas NOM-001-STPS-1999, NOM-002-STPS-2000, NOM-004-STPS-1999, NOM-020-STPS-1994, NOM-022-STPS-1999, NOM-025-STPS-1994, NOM-100-STPS-1994, NOM-001-SCFI-1993 y NOM-003-SEGOB-2008; y los estándares IEEE 802.10, 802.11 y 1219, los estándares ANSI/TIA/EIA-569, 606 y TIA/EIA-568, así como los estándares HDCCTV, DES, SGSI SISTESEG y NEG001.

En el área de Sistemas se tomaron en cuenta las normas IEEE, ISO 9000, ISO/IEC 9126-1 y 12207 y COBIT/ISO/IEC 27001, así como los estándares y modelos COBIT, MOPROSOFT y PMI.

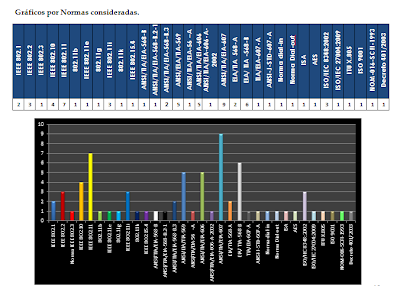

En el área de Redes se tomaron en cuenta las normas IEEE 802.1, 802.2, 802.3, 802.10, 802.11, 802.11b, 802.11e, 802.11g, 802.11i, 802.11k, 802.15.4, los estándares ANSI/TIA/EIA 568-B, 568-B.2-1, 568-B.3, 569, 569-A, 606, 606-A-2002, 607, estándares EIA/TIA 568-A, 568-B y 607-A, los estándares ANSI-J-STD-607-A, las normas Dial-in, Dial-out, ISA, AES, ISO/IEC 8348:2002, 27004:2009, ITU X.805, ISO 9001, NOM-016-SCFI-1993 y el decreto 401/2003.

Para dar un enfoque orientado a la mejora en la entrega de los servicios de T.I. que se ofrecen en la Organización, los instrumentos de evaluación fueron conformados apegándose a los procesos y libros de la Biblioteca de Infraestructura de T.I. denominada I.T.I.L. por sus siglas en inglés (Information Technology Infrastructure Library). Los reactivos quedaron encuadrados en alguno de los libros de I.T.I.L. tal como se muestra en las tablas 4, 5 y 6 del anexo “Gráficos, Conformación de Checklist”. ”. A continuación se muestra uno de los gráficos de la composición de los Checklist con base en los libro I.T.I.L. aplicados, se pueden observar todos a detalle en el anexo antes mencionado.

Los resultados fueron los siguientes, el área de Seguridad presentó el 69% de los criterios de forma positiva, el área de Sistemas obtuvo un 67% y el área de Redes un 77%, siendo esta última la que obtuvo los mejores resultados. ”. A continuación se muestra uno de los gráficos de resultados, se pueden observar todos a detalle en el anexo “Resultados de la Auditoría”.

Como resultado de la auditoría, también se identificaron áreas de oportunidad y se emitieron recomendaciones generales para cada área evaluada, de este modo el área de Seguridad obtuvo un total de 10 áreas de oportunidad identificadas y 7 recomendaciones emitidas; El área de Sistemas presentó 13 áreas de oportunidad y 8 recomendaciones; El área de Redes arrojó 8 áreas de oportunidad y 7 recomendaciones. El detalle de estas recomendaciones se pueden observar en el anexo “Resultados de la Auditoría”.

Conclusión General

La auditoría realizada en el departamento de Imagen de la Coordinación General de Comunicación Política del Gobierno del Estado de Morelos, a las tres diferentes áreas tecnológicas que son: Seguridad, Sistemas y Redes se llevó a cabo de manera satisfactoria.

Los resultados de dicha auditoría fueron en mayor parte favorables, exceptuando algunas salvedades que no interfieren con el funcionamiento de la Organización, es así que por parte de nuestro equipo de trabajo se brindaron recomendaciones para solucionarlo y estas fueron aceptadas de manera grata para un mejoramiento futuro del departamento, ya que el hecho de que se hayan contemplado aspectos como estándares, normas y procesos de I.T.I.L. dieron certeza a la Organización sobre los resultados reflejados.